Les bonnes pratiques pour maintenir la sécurité des données

- Alexander Hamilton

- 22 avr. 2021

- 3 min de lecture

Certains employés peuvent ne jamais retourner travailler au bureau. Après le verrouillage, les employés comme Square et Twitter auront des opportunités permanentes de travailler à domicile. Le style de vie des bureaux distants a ses avantages et sa complexité, mais il est indéniable que le risque de perte de données augmente également. Partout dans le monde, on constate que de nombreux collaborateurs n'ont jamais reçu de formation au déplacement à distance dans des conditions réelles permettant la sécurisation des données, et ils sont intéressés par l'idée d'adopter de nouveaux modes de vie et de travail. Bien que l'économie ait montré quelques signes d'amélioration, l'incertitude persiste. Cela peut amener les employés qui ne sont pas certains de leurs perspectives d'avenir à voler des données sensibles pour une utilisation future.

Dans de nombreux cas, les ingénieurs ayant accès à des données et des systèmes informatiques hautement sensibles travaillent à distance avec moins de supervision que jamais. Pour cette raison, de nombreux employés ont un accès réduit au partage de données réseau de l'entreprise et aux outils de collaboration approuvés (services généralement utilisés pour protéger les données les plus sensibles au bureau). Le respect des meilleures pratiques en matière de cybersécurité est essentiel, en particulier dans le cas du télétravail. Cela signifie trouver et suivre des conseils fiables sur l'utilisation d'un réseau privé virtuel (VPN) de confiance pour protéger votre réseau Wi-Fi domestique et s'assurer que tous les correctifs sont appliqués aux logiciels utilisés dans le monde entier.

Les employeurs peuvent utiliser d'autres stratégies pour limiter le risque de perte de données à l'ère Covid-19. Les responsables de la sécurité peuvent prendre les trois mesures suivantes pour améliorer la protection des données de leur organisation: Utilisez des protocoles sécurisés et authentifiés pour traiter les données sensibles Les organisations doivent avoir des accords appropriés pour partager des données sensibles, qu'il s'agisse d'employés, de l'entreprise elle-même ou de clients. Pendant ce temps, il est important de réitérer ces politiques et de rappeler aux employés les limites du courrier électronique, des logiciels comme Slack ou de tout autre outil populaire au sein de l'organisation.

Étiqueter les informations sensibles au sein de l’organisation

Si votre organisation gère des données très sensibles, réglementée par le droit de propriété intellectuelle (notamment des formules, du code source), ou tout simplement des informations financières ou médicales soumises à des réglementations nationales de conformité — assurez-vous qu’elles soient étiquetées comme telles. L’identification claire des données et l’existence contrôlée de politiques permettant d’empêcher les tentatives d’accès non autorisé peuvent grandement contribuer à dissuader d’éventuelles pratiques abusives.

Les organisations peuvent déployer une technologie en filigrane pour rappeler aux utilisateurs qu’ils accèdent à des informations protégées et, dans certains cas, empêcher un employé de les utiliser à mauvais escient. D’autres technologies permettent de labelliser automatiquement les fichiers pour piloter les programmes de protection des données et servir au final de briques de base pour permettre la sécurité des données.

Mettre en place des politiques d’accès aux données sensibles

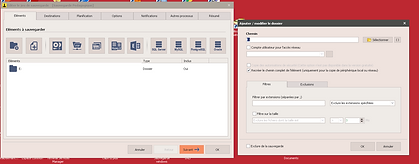

En surveillent les accès aux fichiers et aux répertoires ou disques sensibles, les entreprises sont plus à même de savoir ce qui est consulté et à quel moment. Il est important d’évaluer périodiquement les besoins des « employés » concernant cet accès et de le limiter pour ceux qui n’en ont pas besoin. Les organisations doivent élaborer des politiques et des procédures officielles concernant les personnes ayant accès.

Dans de nombreux scénarios, en fonction du niveau de sensibilité des données, l’accès n’est accordé que si un besoin clair est établi. Surveillez l’accès au réseau pour accéder aux données confidentielles ou aux comportements suspects, aux pics inhabituels de téléchargement ou au trafic irrégulier, et effectuez un suivi si nécessaire.

À ce stade, il est clair que cette pandémie s’inscrit sur le long terme. Alors que certains bureaux ont rouvert leurs portes aux collaborateurs en suivant des directives sanitaires gouvernementales, pour une grande partie des français le télétravail est une option qui se généralise et progresse dans les usages. Et bien que cette liste ne soit en aucun cas exhaustive (nous n’avons même pas abordé l’importance de l’authentification à deux facteurs, de la sensibilisation à l’hameçonnage et d’une bonne hygiène des mots de passe), ce sont là des premières étapes importantes que les chefs d’entreprise doivent mettre en place, si ce n’est pas déjà fait, de sorte à sécuriser les données de l’entité, dès aujourd’hui et pour l’avenir.

Commentaires