Guide pratique : la revue des habilitations.

La revue des habilitations, ou re certification, consiste à s’assurer que les droits d’accès informatiques des utilisateurs du Système d’information sont bien conformes à la politique de sécurité de l’entreprise. C’est un projet souvent perçu comme complexe, voir pénible pour l’entreprise au regard du nombre d’applications et d’utilisateurs toujours plus importants rattachés au SI.

-

Les enjeux :

Aujourd'hui, toute entreprise, quelle que soit sa taille, est confrontée aux enjeux réglementaires de plus en plus limités du SI. De même, il est confronté à des risques informatiques de plus en plus avérés.

-

Audits des Commissaires aux Comptes :

L'objectif est de maîtriser le fonctionnement des applications de l'entreprise et leur contribution à la qualité des processus, à la mise en place de contrôles internes pertinents et à la maîtrise du risque de fraude.

-

Les enjeux sécuritaire :

Si le catalyseur est souvent le volet réglementaire (de par son caractère obligatoire et répressif), il n’en reste pas moins qu’une gestion des habilitations défaillante représente une menace sérieuse pour la sécurité du système d’information et peut être lourde de conséquences pour une entreprise. En effet, le contrôle des droits d’accès est l’un des éléments indispensables qui protège le SI contre les dysfonctionnements liés au facteur humain, aux utilisations frauduleuses et à la perte ou au vol de données.

Les droits des utilisateurs ne sont pas figés une bonne fois pour toute. A son arrivée, un utilisateur obtient en général des droits d’accès par rapport à ses missions initiales. Mais ce dernier évolue dans l’entreprise : changement de mission, évolution de poste, de fonction, etc. Ses droits d’accès et champs d’habilitations doivent être maîtrisés afin d’éviter tout risque de vulnérabilités.

-

Les risques !

* Départ d’un utilisateur : maintien de ses droits d’accès aux ressources du SI, alors qu’il ne travaille plus dans l’entreprise, ce qui peut avoir un effet critique selon les conditions de son départ et de l’exposition du SI sur Internet.

* Changement de poste d’un utilisateur : maintien des droits d’accès relatifs à sa précédente fonction. Cela peut conduire à un cumul de droits, potentiellement incompatibles entre eux ou interdits par les règles du métier.

* Passer en revue les habilitations de l’ensemble des utilisateurs permet de s’assurer que leurs droits sur les applications du système d’information sont conformes à ce qu’ils doivent être, de les certifier, ou - le cas échéant - de réaliser les opérations de remédiations en cas de non-conformité. Ce contrôle régulier des droits d’accès des utilisateurs du SI permet de garantir le respect de la politique de sécurité de l’entreprise et de limiter les risques opérationnels.

-

Ce qu’il faut faire :

1. Définir un périmètre pertinent et raisonnable

Une campagne de revue des habilitations se découpe généralement en trois phases :

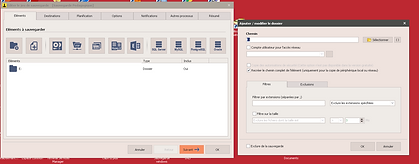

1. L’organisation de la campagne : définition du périmètre à couvrir, des applications et des utilisateurs concernés, de la fréquence de la campagne, des acteurs responsables

2. Le suivi et le pilotage de la campagne : suivi des réponses, relances, redirections vers de nouveaux acteurs

3. La clôture de la campagne et la génération des preuves

( Il est nécessaire de définir la liste des applications qui les intéressent avec chaque chef d'entreprise. Ensuite, ils devront lister les données sensibles auxquelles ils ont accès dans leur environnement, ainsi que les membres de leur équipe, et relayer les risques à éviter. Il sera alors possible de définir des règles par l'entreprise qui permettent de savoir qui doit avoir accès à cet environnement. De cette façon, les campagnes peuvent être organisées globalement ou dans un environnement spécifique. )

( Parallèlement aux contrôles réglementaires, il est souvent plus judicieux de commencer par des campagnes pour une profession spécifique. )

Comment s’en protéger ?

- En utilisant un antivirus et en le mettant régulièrement à jour,

- Mettez aussi régulièrement à jour votre appareil pour corriger ses failles de sécurité,

- Faites des sauvegardes de vos données,

- N’utilisez pas de clés USB ou de disques durs dont vous ne connaissez pas la provenance,

- N’installez pas de programmes piratés,

- Fuyez les sites non sûrs ou illicites qui sont souvent des sources d’infection,

- N’ouvrez pas les messages d’expéditeurs inconnus ou d’un expéditeur connu dont le contenu vous semble vraiment inhabituel ou vide.

Toutefois, si vous êtes victime d'un virus informatique :

- Déconnectez immédiatement l’équipement infecté d’internet ou du réseau, le temps d’identifier la source de l’infection,

- Scannez votre équipement avec votre antivirus,

- Changez au plus vite vos mots de passe.

- Si les symptômes persistent, réinstallez votre appareil.

Ne pas oublier vos téléphones et tablettes !

On a tendance à séparer l’utilisation d’un téléphone portable ou d’une tablette de celle d’un ordinateur de bureau. Or, ces appareils sont, eux aussi, connectés à Internet et contiennent des données personnelles. Lorsque vous utilisez une application, elle va, souvent, utiliser une connexion internet pour chercher et transmettre des données.

Gardez donc à l’esprit que vos téléphones et tablettes, ainsi que vos objets connectés (type montre connectée ou assistant vocal) sont également concernés par tous ces conseils.

Avec ces 10 bonnes pratiques en tête, vous voilà paré à naviguer sur le web en prenant le maximum de précautions. Même si ces éléments deviennent des réflexes pour vous, n’oubliez pas que vous n’êtes jamais à l’abri d’un problème : la vigilance est finalement l’élément clé pour bien se protéger sur Internet.

Faire des sauvegardes régulières de ses données :

Même si vous vous dotez de bons logiciels anti-malware, il est plus prudent de considérer que vos données ne sont jamais totalement protégées ; c’est pourquoi elles doivent faire l’objet de sauvegardes régulières, stockées sur des équipements déconnectés.

Pour les entreprises, ce conseil est particulièrement essentiel, notamment concernant les données vitales au bon fonctionnement de la société. Cela permet d’éviter une baisse d’activité trop importante en cas d’attaque ou d’effacement de ces données cruciales.

Editer le 09/04/2022