Cybersécurité

- Clément

- 25 avr. 2021

- 2 min de lecture

La loi Godfrain 5 janvier 1988 = fraude informatique.

La loi LCEN confiance dans l’économie numérique

La CNIL a 4 missions principales:

1 Informer (Protéger les particuliers et les professionnels).

2 Accompagner en conseillant

3 Contrôler et sanctionner (financièrement et / ou juridiquement)

4 Anticiper

Le référentiel général de Sécurité (RGS) a pour objectif de sécuriser les échanges et les transactions entre les usagers et les autorités administratives.

La directive NIS (Network and Information Security), cette stratégie a pour but de promouvoir un cyberespace «libre et sécurisé» dans l'Union européenne afin de prévenir et de réagir aux cyberattaques et d'assurer ainsi la croissance de l'économie numérique.

Le but de cette directive est d'assurer un niveau commun élevé de cybersécurité dans l'UE.

→ En améliorant les capacité de cybersécurité des états membres

→ En améliorant la coopération entre les états et entre les secteurs publics et privés

→ En exigeant que les entreprises de secteurs critiques, par exemple l'énergie, le transport, les finances et la santé, ainsi que des services internet clés adoptent des pratiques de gestion des risques et communiquent les accidents majeurs aux autorités nationales.

La directive est structurée autour de quatre axes:

1 Le renforcement des capacités nationales de cybersécurité.

2 L'établissement d'un cadre de coopération volontaire entre états membre de l' UE

3 Le renforcement par chaque état de la cybersécurité d'«opérateurs de services essentiels»

4 L'obligation pour les opérateurs de notifier les incidents ayant un impact sur la continuité de leurs services essentiels.

Au niveau mondial, les structures les plus fondamentales d'Internet sont sous le contrôle de l'ICANN qui est une association qui encadre notamment les noms de domaine ou le fonctionnement des adresse IP.

Un Botnet groupe de pc infecté ( zombie )

Les attaques ciblées concept et objectif :

Ces attaques sont appelées APT pour “ Advanced Persistent Threat “ qui signifie “menace persistante avancée “.

Ces attaques très subversives sont souvent repérées des années aprés la premère infiltration sur le réseau de la personne visée.

Conseils:

Détruire les messages non-sollicité sans répondre

Choisir des mot de passe sécurisés

Ne pas exécuter des instructions venant d’un inconnu

Toujours effectuer les mise à jour

Ne pas diffuser des informations personnelle et confidentielle sur internet

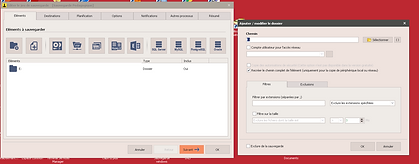

Faire des sauvegardes régulière

Trojan ou Cheval de troie vont avoir des fonction tel que backdoor (porte dérobée ) qui lui permet de maintenir l'accès sur le système ou embarquer des fonction tel que keybogger qui permette d'enregistrer la caméras ou encore les frappe du clavier

Les ROOTKITS

D'autres programmes s'installent sur votre machine pour dissimuler une activité sur le

système de fichiers ( création, lecture, écriture ) une activité réseau (connexion à un serveur, envois de données), ou encore une activité en mémoire (calculs) qu'elle soit malveillante ou non sont connus sous le nom de rootkit.

Commentaires